Произведите базовую настройку устройств

1. Настройте имена устройств согласно топологии. Используйте полное доменное имя

hostnamectl set-hostname isp.au-team.irpo;exec bashВ /etc/hosts заменить 127.0.0.1 <имя устройства>. Пример:

127.0.0.1 isp.au-team.irpo2. На всех устройствах необходимо сконфигурировать IPv4

Таблица устройств

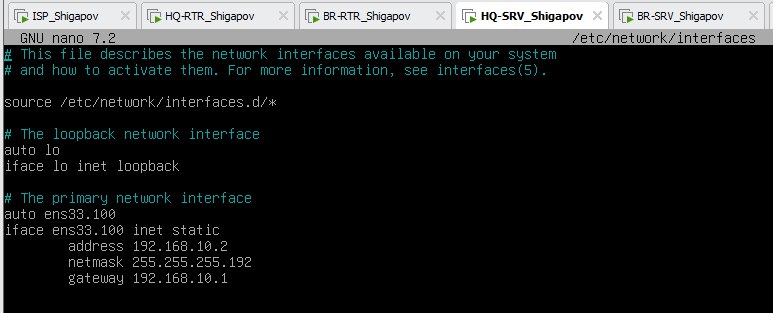

| Имя устройства | IP-адрес | Шлюз по умолчанию |

|---|---|---|

| isp | dhcp | |

| 172.16.4.1/28 | ||

| 172.16.5.1/28 | ||

| hq-rtr | 172.16.4.2/28 | 172.16.4.1 |

| vlan 100 | 192.168.10.1/26 | |

| vlan 200 | 192.168.20.1/28 | |

| vlan 999 | 192.168.99.1/29 | |

| br-rtr | 172.16.5.2/28 | 172.16.4.2 |

| 192.168.10.1/27 | ||

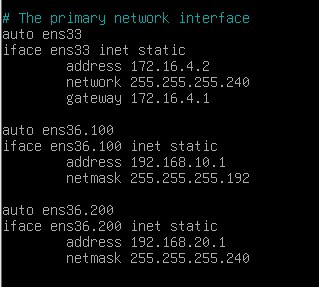

| hq-srv | 192.168.10.2/26 | 192.168.10.1 |

| hq-cli | 192.168.20.2/28 | 192.168.20.1 |

| br-srv | 192.168.30.2/27 | 192.168.30.1 |

Настройка ISP

Интерфейс, подключенный к магистральному провайдеру, получает адрес по DHCP

nano /etc/network/interfaces

allow-hotplug ens33

iface ens33 inet dhcpРазрешение переадресации

sysctl net.ipv4.ip_forward

net.ipv4.ip_forward = 0

sudo nano /etc/sysctl.conf

net.ipv4.ip_forward = 1

sysctl -p

Настройте маршруты по умолчанию там, где это необходимо

Интерфейс, к которому подключен HQ-RTR, подключен к сети 172.16.4.0/28

nano /etc/network/interfaces

auto ens36

iface ens36 inet static

address 172.16.4.1

netmask 255.255.255.240

Интерфейс, к которому подключен BR-RTR, подключен к сети 172.16.5.0/28

nano /etc/network/interfaces

auto ens37

iface ens37 inet static

address 172.16.5.1

netmask 255.255.255.240

На ISP настройте динамическую сетевую трансляцию в сторону HQ-RTR и BR-RTR для доступа к сети Интернет

Для начала установим пакет для работы с iptables

sudo apt install iptables iptables-persistent

Теперь настроим NAT для интерйфейс ens33(в сторону интернета(dhcp))

sudo iptables -t nat -A POSTROUTING -o ens33 -j MASQUERADE

Теперь нам осталось только сохранить наши правила

iptables-save > /etc/iptables.rules.v4

или

netfilter-persistent save

Если все же iptables-save то:

cd /etc/systemd/system

wget https://docs.tenebraefox.ru/files/iptables-restore.service

chmod +x iptables-restore.service

systemctl daemon-reload

systemctl enable iptables-restore.service

systemctl start iptables-restore.serviceСоздание локальных учетных записей

Создайте пользователя sshuser на серверах HQ-SRV и BR-SRV

Пароль пользователя sshuser с паролем P@ssw0rd

Идентификатор пользователя 1010

useradd –m –s /bin/bash -u 1010 sshuser

passwd sshuser

P@ssw0rd

P@ssw0rd

Пользователь sshuser должен иметь возможность запускать sudo без дополнительной аутентификации.

nano /etc/sudoers

sshuser ALL=(ALL) NOPASSWD:ALLСоздайте пользователя net_admin на маршрутизаторах HQ-RTR и BR-RTR

Пароль пользователя net_admin с паролем P@$$word

useradd –m –s /bin/bash net_admin

passwd net_admin

P@$$word

P@$$word

При настройке ОС на базе Linux, запускать sudo без дополнительной аутентификации

nano /etc/sudoers

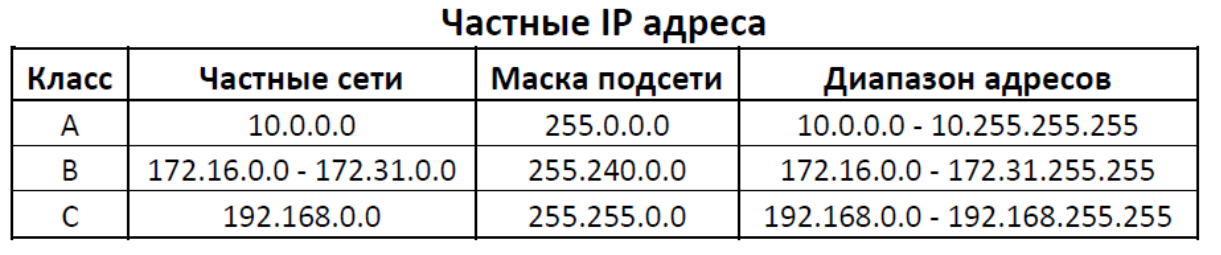

net_admin ALL=(ALL) NOPASSWD:ALLНастройте на интерфейсе HQ-RTR в сторону офиса HQ виртуальный коммутатор:

● Сервер HQ-SRV должен находиться в ID VLAN 100 ● Клиент HQ-CLI в ID VLAN 200 ● Создайте подсеть управления с ID VLAN 999 ● Основные сведения о настройке коммутатора и выбора реализации разделения на VLAN занесите в отчёт

Для начала установим vlan

apt install vlanТеперь активируем

modprobe 8021qПерейдем к настройке интерфейсов vlan:

nano /etc/network/interfaces

auto ens36.100

iface ens36.100 inet static

...

Настройка безопасного удаленного доступа на серверах HQ-SRV и BR-SRV

Установим ssh сервер

sudo apt install openssh-server -yДля подключения используйте порт 2024

Разрешите подключения только пользователю sshuser

Ограничьте количество попыток входа до двух

nano /etc/ssh/sshd_config

Port 2024

MaxAuthTries 2

PasswordAuthentication yes

Banner /etc/ssh/bannermotd

Match User sshuser

AllowUsers sshuser

Настройте баннер «Authorized access only»

nano /etc/ssh/bannermotd

Authorized access only

Между офисами HQ и BR необходимо сконфигурировать ip туннель

Сведения о туннеле занесите в отчёт

На выбор технологии GRE или IP in IP

На HQ-RTR создайте GRE-туннель

ip tunnel add hq-br mode gre remote 172.16.5.2 local 172.16.4.2 ttl 255

ip link set hq-br up

ip addr add 10.10.10.1/30 dev hq-br

На BR-RTR создайте GRE-туннель

ip tunnel add br-hq mode gre remote 172.16.4.2 local 172.16.5.2 ttl 255

ip link set br-hq up

ip addr add 10.10.10.2/30 dev br-hq

Добавьте маршруты для сети HQ и BR через туннель

На HQ-RTR

ip route add 192.168.30.0/27 via 10.10.10.2 dev hq-br

На BR-RTR

ip route add 192.168.10.0/26 via 10.10.10.1 dev br-hq

ip route add 192.168.20.0/28 via 10.10.10.1 dev br-hq

cd /etc/systemd/system

wget https://docs.tenebraefox.ru/files/setup-gre-br.service

wget https://docs.tenebraefox.ru/files/setup-gre-br.sh

chmod +x setup-gre-br.service

chmox +x setup-gre-br-sh

systemctl daemon-reload

systemctl enable setup-gre-br.service

systemctl start setup-gre-br.service

Аналогично поступает с hq

изменить

Тип туннеля GRE

Локальный IP (HQ) 172.16.4.2

Удалённый IP (BR) 172.16.5.2

Tunnel IP (HQ) 10.10.10.1/30

Tunnel IP (BR) 10.10.10.2/30

Локальная сеть HQ 192.168.10.0/26 192.168.20.0/28

Локальная сеть BR 192.168.30/27

Тест соединения Успешно (ping прошёл)

Обеспечьте динамическую маршрутизацию: ресурсы одного офиса должны быть доступны из другого офиса. Для обеспечения динамической маршрутизации используйте link state протокол на ваше усмотрение.

Разрешите выбранный протокол только на интерфейсах в ip туннеле

Маршрутизаторы должны делиться маршрутами только друг с другом

Обеспечьте защиту выбранного протокола посредством парольной защиты

Сведения о настройке и защите протокола занесите в отчёт

Для начала нужно установить frr

apt install frr -y

Конфигурация OSPF на HQ-RTR:

nano /etc/frr/daemons

ospfd=yes

systemctl restart frr

1. Открыть конфигурационный файл FRR:

vtysh

2. Настроить OSPF:

configure terminal

router ospf

network 10.10.10.1/30 area 0

ospf router-id 1.1.1.1

area 0 authentication message-digest

!

interface hq-br

ip ospf authentication message-digest

ip ospf message-digest-key 1 md5 your_secure_password

!

end

write

Конфигурация OSPF на BR-RTR:

configure terminal

router ospf

network 10.10.10.2/30 area 0

ospf router-id 2.2.2.2

area 0 authentication message-digest

!

interface br-hq

ip ospf authentication message-digest

ip ospf message-digest-key 1 md5 your_secure_password

!

end

write

Объяснение параметров:

network 10.10.10.1/30 area 0: Указывает, что сеть туннеля принадлежит области OSPF 0.

ospf router-id 1.1.1.1: Устанавливает уникальный идентификатор маршрутизатора.

area 0 authentication message-digest: Включает аутентификацию сообщений в области 0.

ip ospf authentication message-digest: Включает аутентификацию сообщений на интерфейсе туннеля.

ip ospf message-digest-key 1 md5 your_secure_password: Устанавливает пароль для аутентификации сообщений.

5. Защита OSPF Протокол OSPF защищен посредством парольной аутентификации. На обоих маршрутизаторах настроена аутентификация сообщений с использованием MD5 хэширования и пароля your_secure_password. Это обеспечивает защиту от несанкционированного доступа к протоколу OSPF. 6. Разрешение OSPF только на интерфейсах IP-туннеля OSPF разрешен только на интерфейсах IP-туннеля (hq-br на HQ-RTR и br-hq на BR-RTR). Это обеспечивает, что маршрутизаторы обмениваются маршрутами только через туннель, повышая безопасность и надежность сети.

Проверка OSPF: На обоих маршрутизаторах выполните:

vtysh -c "show ip ospf neighbor"

vtysh -c "show ip route ospf"

Настройка динамической трансляции адресов.

Настройте динамическую трансляцию адресов для обоих офисов.

Все устройства в офисах должны иметь доступ к сети Интернет

Включаем маскарадинг для исходящего трафика через интерфейс, подключенный к ISP

iptables -t nat -A POSTROUTING -o ens(в сторону роутера) -j MASQUERADE

Настройка протокола динамической конфигурации хостов.

Настройте нужную подсеть.

Для офиса HQ в качестве сервера DHCP выступает маршрутизатор HQ-RTR.

Клиентом является машина HQ-CLI.

Исключите из выдачи адрес маршрутизатора

Адрес шлюза по умолчанию – адрес маршрутизатора HQ-RTR.

Адрес DNS-сервера для машины HQ-CLI – адрес сервера HQ-SRV.

DNS-суффикс для офисов HQ – au-team.irpo

Сведения о настройке протокола занесите в отчёт

Установим dhcp-server пакет

sudo apt install isc-dhcp-server

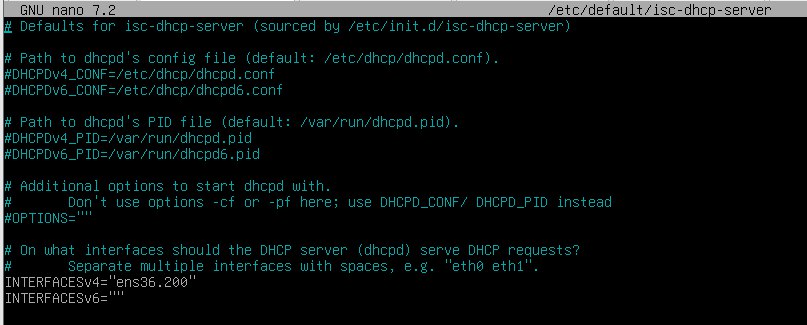

Теперь откроем файл настроек dhcpd

sudo nano /etc/default/isc-dhcp-server

INTERFACESv4 = "ens36.200"

Настройте DHCP-сервер:

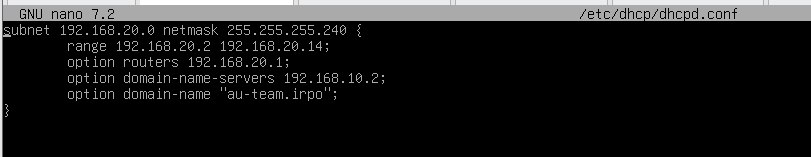

Откройте файл конфигурации:

sudo nano /etc/dhcp/dhcpd.conf

subnet 192.168.20.0 netmask 255.255.255.240 {

range 192.168.20.2 192.168.20.14;

option routers 192.168.20.1;

option domain-name-servers 192.168.10.2;

option domain-name "au-team.irpo";

default-lease-time 600;

max-lease-time 7200;

}

Перезапустите DHCP-сервер:

sudo systemctl restart isc-dhcp-server

Настройка DNS для офисов HQ и BR.

Основной DNS-сервер реализован на HQ-SRV.

Сервер должен обеспечивать разрешение имён в сетевые адреса устройств и обратно в соответствии с таблицей 2

В качестве DNS сервера пересылки используйте любой общедоступный DNS сервер

Для начала нам нужно установить необходимые пакеты

sudo apt-get install bind9 bind9-utils bind9-doc -y

Настройте файл зоны для домена au-team.irpo, для этого откроем файл конфигурации DNS-зон:

sudo nano /etc/bind/named.conf.local

Добавьте следующую конфигурацию:

zone "au-team.irpo" {

type master;

file "/etc/bind/db.au-team.irpo";

};

zone "10.168.192.in-addr.arpa" {

type master;

file "/etc/bind/db.192.168.10";

};

zone "20.168.192.in-addr.arpa" {

type master;

file "/etc/bind/db.192.168.20";

};

Создайте файл /etc/bind/db.au-team.irpo на основе шаблона:

sudo cp /etc/bind/db.local /etc/bind/db.au-team.irpo

sudo nano /etc/bind/db.au-team.irpo

Настройте файл зоны:

$TTL 604800

@ IN SOA hq-srv.au-team.irpo. admin.au-team.irpo. (

2023112001 ; Serial

604800 ; Refresh

86400 ; Retry

2419200 ; Expire

604800 ) ; Negative Cache TTL

; Имя сервера

@ IN NS hq-srv.au-team.irpo.

; A-записи

hq-rtr IN A 192.168.10.1

br-rtr IN A 192.168.30.1

hq-srv IN A 192.168.10.2

hq-cli IN A 192.168.20.2

br-srv IN A 192.168.30.2

; CNAME-записи

moodle IN CNAME hq-rtr.au-team.irpo.

wiki IN CNAME hq-rtr.au-team.irpo.

; PTR-записи

1 IN PTR hq-rtr.au-team.irpo.

2 IN PTR hq-srv.au-team.irpo.

3 IN PTR hq-cli.au-team.irpo.

_ldap._tcp.au-team.irpo. IN SRV 0 100 389 br-srv.au-team.irpo.

_kerberos._tcp.au-team.irpo. IN SRV 0 100 88 br-srv.au-team.irpo.

_kerberos._udp.au-team.irpo. IN SRV 0 100 88 br-srv.au-team.irpo.

_kerberos.au-team.irpo. IN TXT "AU-TEAM.IRPO"

Создайте файл /etc/bind/db.192.168.10 для обратных записей:

nano /etc/bind/db.192.168.10

$TTL 604800

@ IN SOA hq-srv.au-team.irpo. admin.au-team.irpo. (

2023112001 ; Serial

604800 ; Refresh

86400 ; Retry

2419200 ; Expire

604800 ) ; Negative Cache TTL

@ IN NS hq-srv.au-team.irpo.

; Обратные записи

2 IN PTR hq-srv.au-team.irpo.

1 IN PTR hq-rtr.au-team.irpo.

nano /etc/bind/db.192.168.20

$TTL 604800

@ IN SOA hq-srv.au-team.irpo. admin.au-team.irpo. (

2023112001 ; Serial

604800 ; Refresh

86400 ; Retry

2419200 ; Expire

604800 ) ; Negative Cache TTL

; Имя сервера

@ IN NS hq-srv.au-team.irpo.

; Обратные записи для сети 192.168.20.0/28

2 IN PTR hq-cli.au-team.irpo.

1 IN PTR hq-rtr.au-team.irpo.

Перезапустите DNS-сервер:

sudo systemctl restart bind9

Настройка пересылки запросов

Чтобы DNS-сервер пересылал запросы, которые он не может разрешить, к общедоступному DNS-серверу:

nano /etc/bind/named.conf.options

options {

directory "/var/cache/bind";

forwarders {

8.8.8.8; // Google DNS

1.1.1.1; // Cloudflare DNS

};

forward only;

recursion yes;

allow-recursion { any; };

dnssec-validation auto;

listen-on-v6 { any; };

listen-on { any; };

};

Тестирование конфигурации Проверка конфигурации BIND:

sudo named-checkconf

sudo named-checkzone au-team.irpo /etc/bind/db.au-team.irpo

sudo named-checkzone 10.168.192.in-addr.arpa /etc/bind/db.192.168.10

Проверка работы DNS Выполните запросы на разрешение имен:

dig @192.168.10.2 hq-srv.au-team.irpo

dig @192.168.10.2 -x 192.168.10.2

dig @192.168.10.2 moodle.au-team.irpo

Настройте часовой пояс на всех устройствах, согласно месту проведения экзамена.

sudo apt install --reinstall tzdata

timedatectl set-timezone Europe/Moscow